Nmap绕过防火墙 |

您所在的位置:网站首页 › nmap —script › Nmap绕过防火墙 |

Nmap绕过防火墙

|

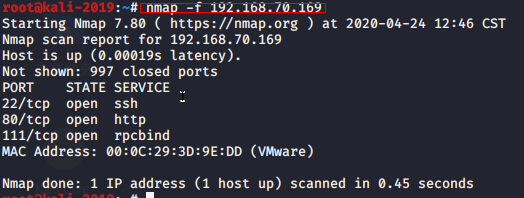

1.碎片化 Nmap发送8个字节的数据包绕过防火墙/IDS/IPS。在防火墙配置不当的时候有用。 nmap -f host

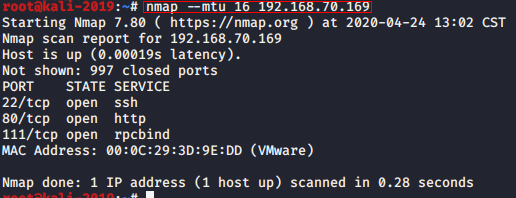

MTU,最大传输单元,它是碎片化的别名,我们可以指定它的大小(8的倍数)。 nmap --mtu 16 host

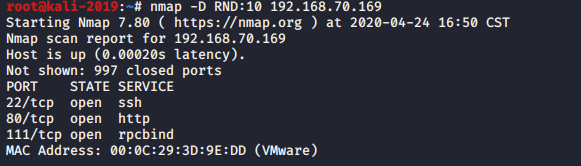

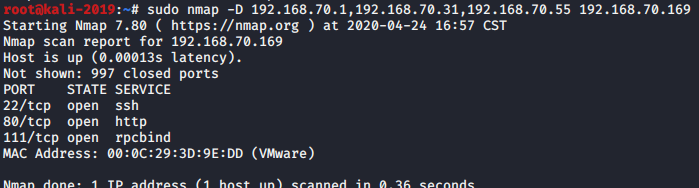

诱饵在初始的ping扫描(使用ICMP,SYN,ACK等)使用,在实际的端口扫描阶段使用。诱饵在远程操作系统检测(-O)期间也使用。诱饵不在版本检测工作或TCP连接扫描中使用。 这实际上在目标看来是由多个系统同时扫描,这使得防火墙更难追查扫描的来源。 有两种方式来执行诱饵扫描: nmap –D RND:10 TARGET

nmap –D decoy1,decoy2,decoy3 target

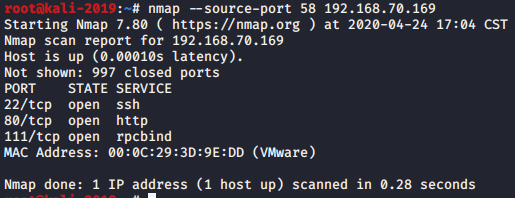

3.空闲扫描 攻击者将首先利用一个空闲的系统并用它来扫描目标系统。 扫描的工作原理是利用某些系统中采用可预见的IP序列ID生成。为了使空闲扫描成功,僵尸主机的系统必须是在扫描时间处于闲置状态。 在这种技术中会隐藏攻击者的IP地址。 nmap –P0 -sI zombie target 4.选项–source-port 每个TCP数据包带有源端口号。默认情况下Nmap会随机选择一个可用的传出源端口来探测目标。该–source-port选项将强制Nmap使用指定的端口作为源端口。这种技术是利用了盲目地接受基于特定端口号的传入流量的防火墙的弱点。端口21(FTP),端口53(DNS)和67(DHCP)是这种扫描类型的常见端口。 nmap --source-port port target

5.随机数据长度 附加随机数据长度,我们也可以绕过防火墙。许多防火墙通过检查数据包的大小来识别潜伏中的端口扫描。这是因为许多扫描器会发送具有特定大小的数据包。为了躲避那种检测,我们可以使用命令–data-length增加额外的数据,以便与默认大小不同。在下图中,我们通过加入25多个字节改变数据包大小。 nmap --data-length number target

6.随机顺序扫描目标: 选项–randomize-host用于随机 顺序扫描指定目标。–randomize-host有助于防止因连续 扫描多个目标而防火墙和入侵检测系统检测到。 nmap --randomize-hosts targets 7.MAC地址欺骗 每台机器都有自己独特的mac地址。因此这也是绕过防火墙的另一种方法,因为某些防火墙是基于MAC地址启用规则的。 特别是–spoof-MAC选项能从一个特定的供应商选择一个MAC地址,选择一个随机的MAC地址,或者设定您所选择的特定MAC地址。 MAC地址欺骗的另一个优点是,你让你的扫描隐蔽,因为你的实际MAC地址就不会出现在防火墙的日志文件。 nmap -sT -PN –spoof-mac aa:bb:cc:dd:ee:ff target 0 #随机MAC MAC地址 #指定的MAC地址 供应商名字 #从指定运营商

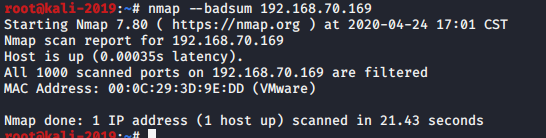

8、发送错误校验 在某些防火墙和IDS / IPS,只会检查有正确校验包的数据包。因此,攻击者通过发送错误校验欺骗IDS / IPS。 nmap --badsum target

|

【本文地址】

2.诱饵 这种类型的扫描是非常隐蔽且无法察觉。目标由多个假冒或伪造IP地址进行扫描。这样防火墙就会认为攻击或扫描是通过多个资源或IP地址进行,于是就绕过了防火墙。

2.诱饵 这种类型的扫描是非常隐蔽且无法察觉。目标由多个假冒或伪造IP地址进行扫描。这样防火墙就会认为攻击或扫描是通过多个资源或IP地址进行,于是就绕过了防火墙。